W dzisiejszym dynamicznym świecie cyfrowym zagrożenia cybernetyczne stają się coraz bardziej złożone i wszechobecne. Jednym z poważniejszych zagrożeń są keyloggery, które mogą przechwytywać poufne dane wpisywane przez użytkowników. Aby przeciwdziałać tym zagrożeniom, VMware Horizon wprowadził zaawansowaną funkcję blokowania keyloggerów. Ta innowacyjna technologia pomaga organizacjom zabezpieczyć się przed nieautoryzowanym dostępem do danych, skutecznie wykrywając i blokując próby przechwytywania klawiszy. W rezultacie, poziom bezpieczeństwa wirtualnych środowisk pracy jest znacząco podnoszony, co jest kluczowe dla ochrony wrażliwych informacji firmowych.

Jak to wygląda w praktyce?

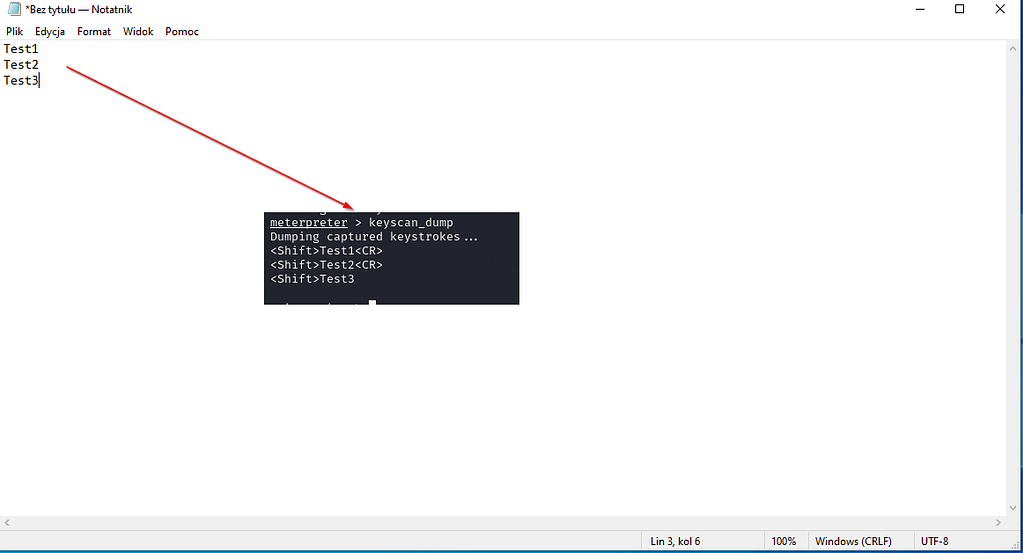

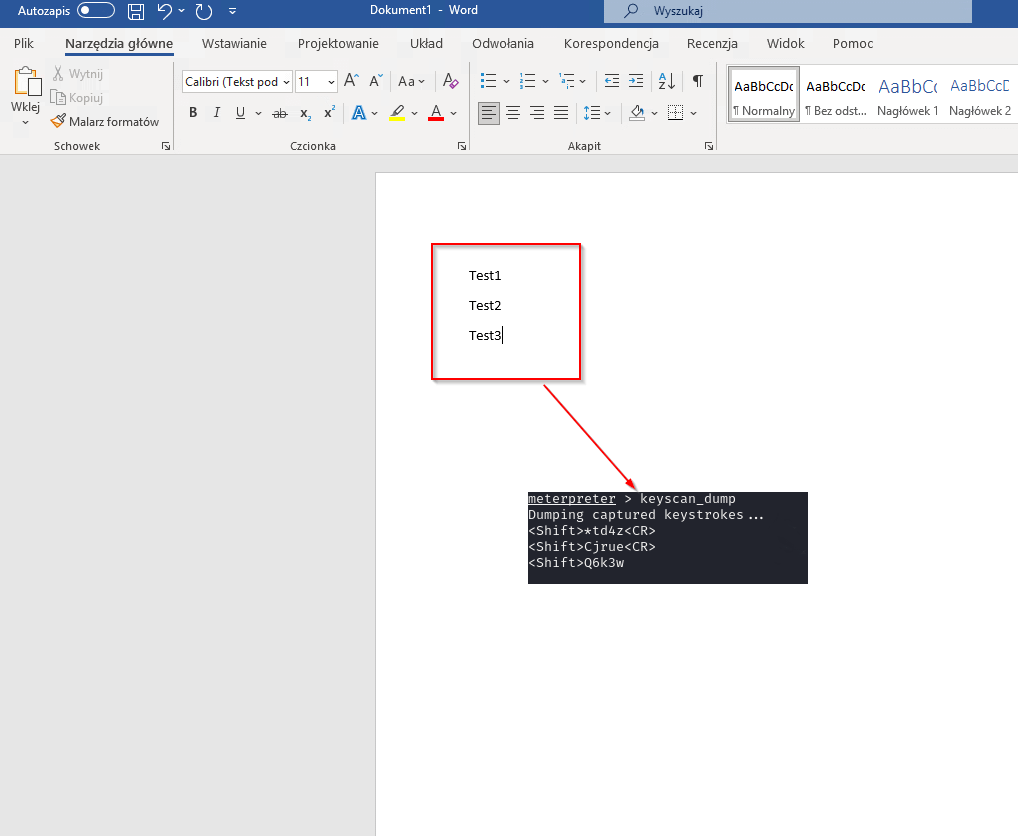

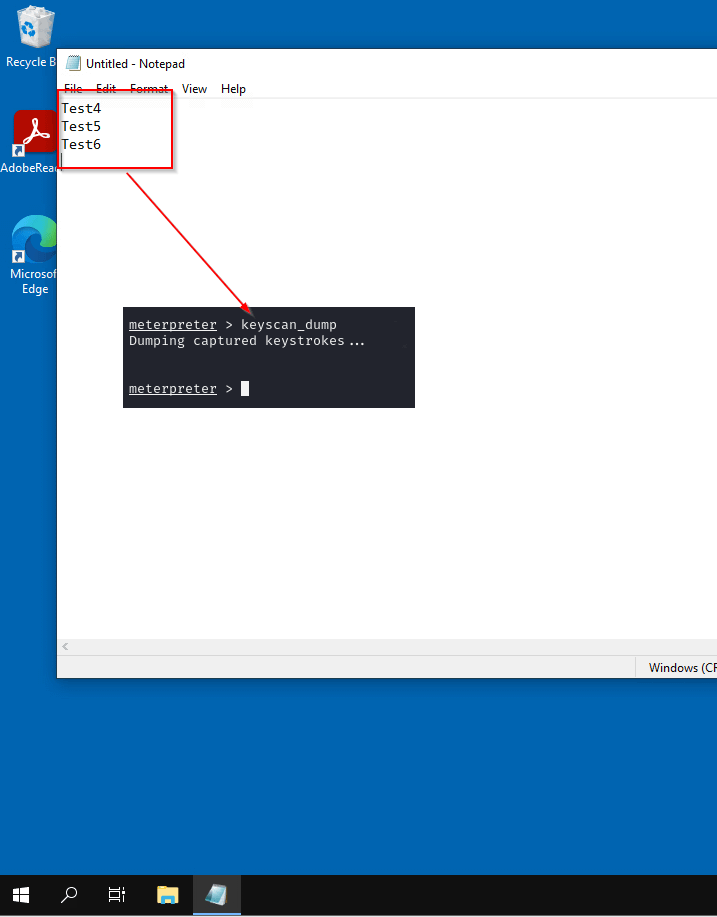

Użytkownik zainfekowany złośliwym oprogramowaniem wpisując niezależnie w jakiej aplikacji jakieś znaki przekazuje wszystko do atakującego. Na przykład użytkownik wpisuje coś w notatniku np. tak jak na poniższym zrzucie:

Użytkownik wpisał sekwencję znaków w notatniku:

- <Shift> – oznacza wciścięcie przycisku shift, co widać po pierwszej dużej literze,

- Test1 – wpisany tekst,

- <CR> – wciśnięcie przycisku Enter.

Tak jak widać tekst jest przekazany 1:1, nawet zawierający klawisze takiej jak: shift, enter, ctrl, etc.

Vmware Horizon oferuje zabezpieczenie przed takim oprogramowaniem, dzięki temu nawet posiadając keyloggera na stacji atakujący nie odczyta tego co wprowadził użytkownik.

Konfiguracja usługi Keylogger Blocking w Vmware Horizon

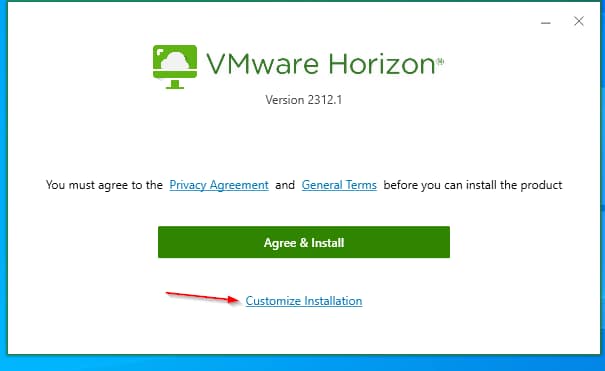

Na stacji klienta z Windows należy zainstalować klienta Vmware Horizon z opcją Keylogger Blocking, w trybie manualnym należy po uruchomieniu instalatora wybrać Customize Installation.

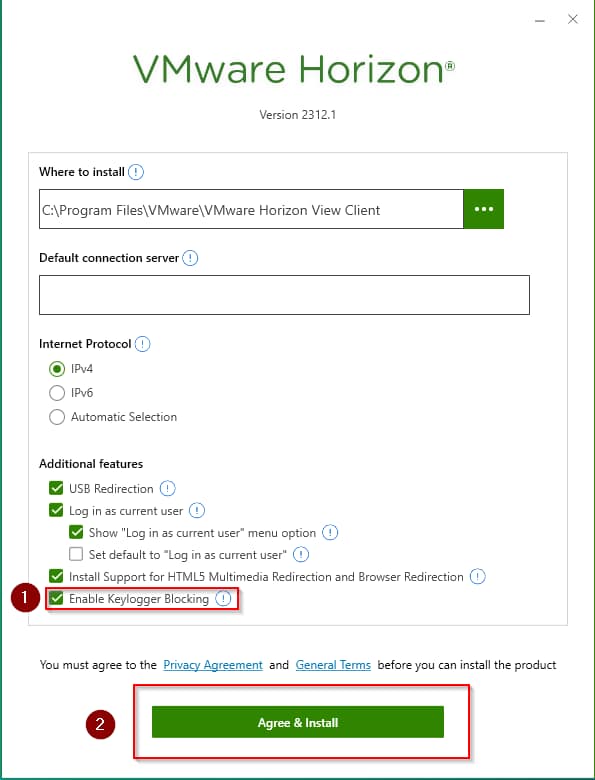

W kolejnym kroku należy zaznaczyć Enable Keylogger Blocking i wybrać Agree & Install.

Po instalacji należy uruchomić ponownie system.

Ewentualnie można wykonać instalację cichą używając polecenia:

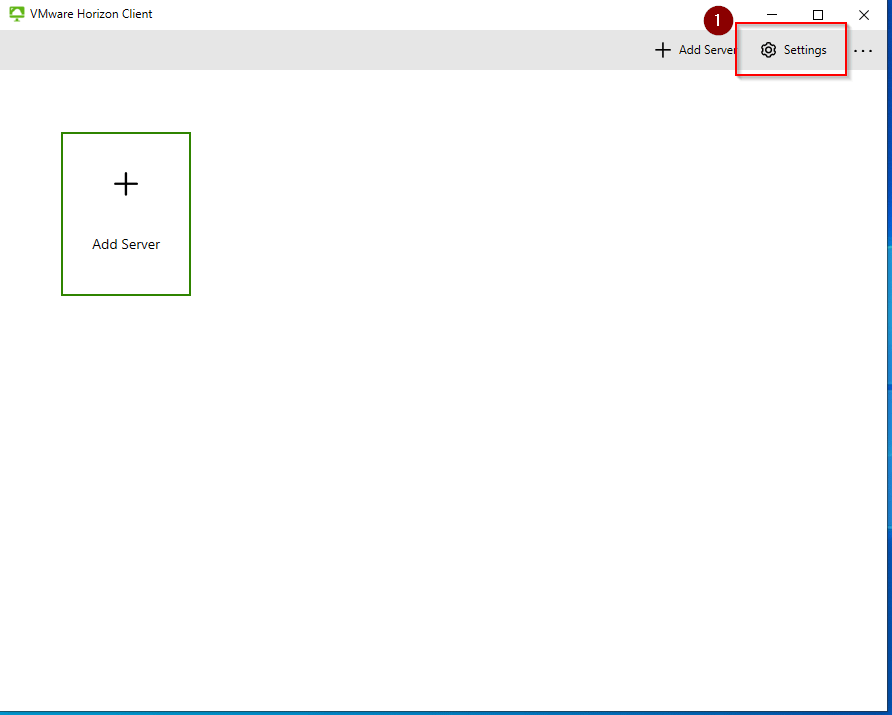

VMware-Horizon-Client-YYMM-y.y.y-xxxxxx.exe /silent /norestart KEYLOGGER_BLOCKING_ENABLED=1Po uruchomieniu klienta należy wejść w Settings

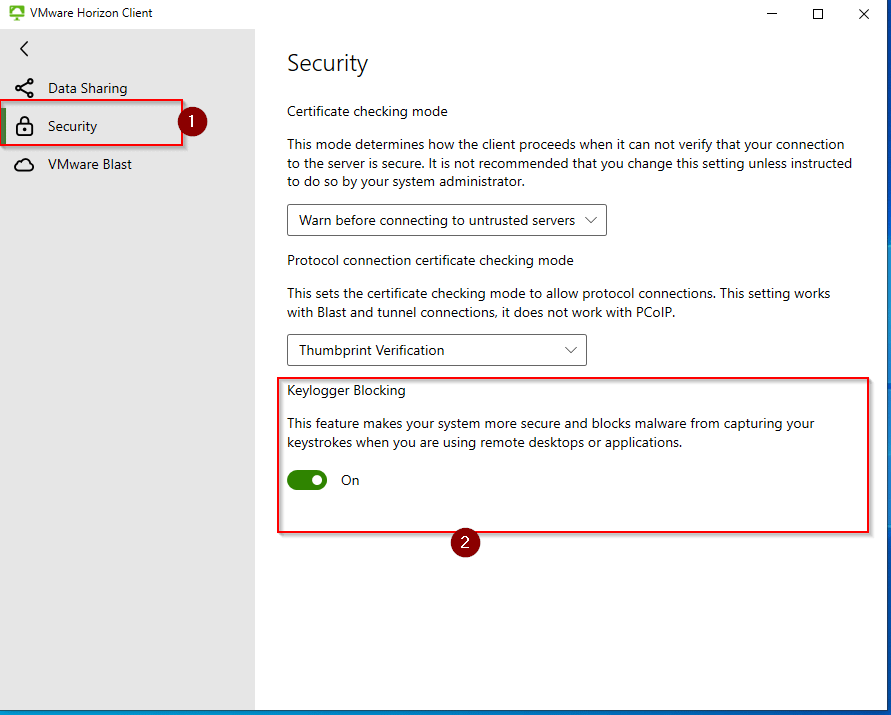

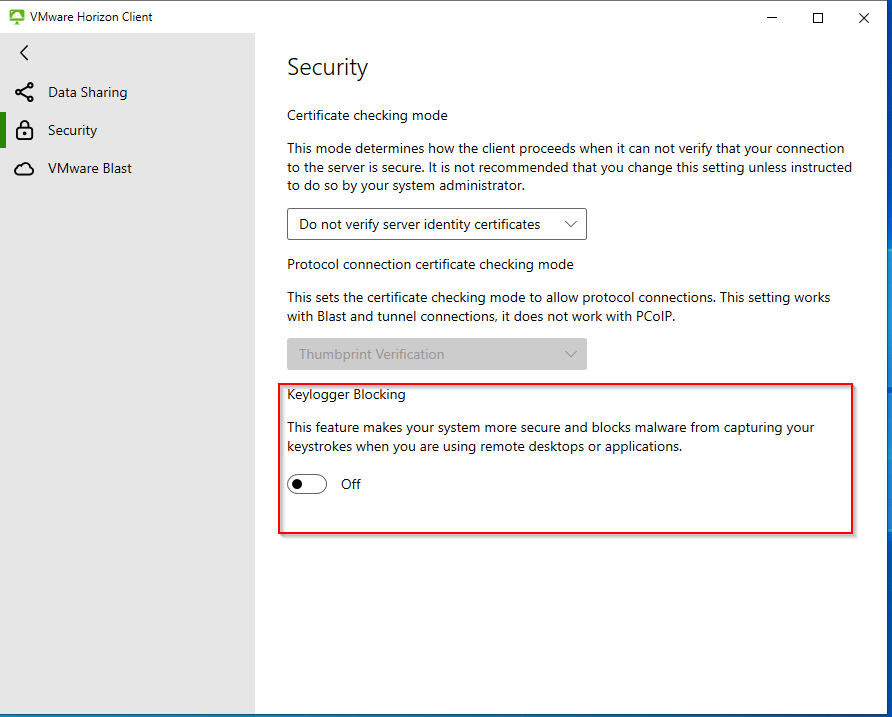

W otwartym oknie ustawień przejść do Security i zweryfikować czy Keylogger Blocking jest ustawiony na ON

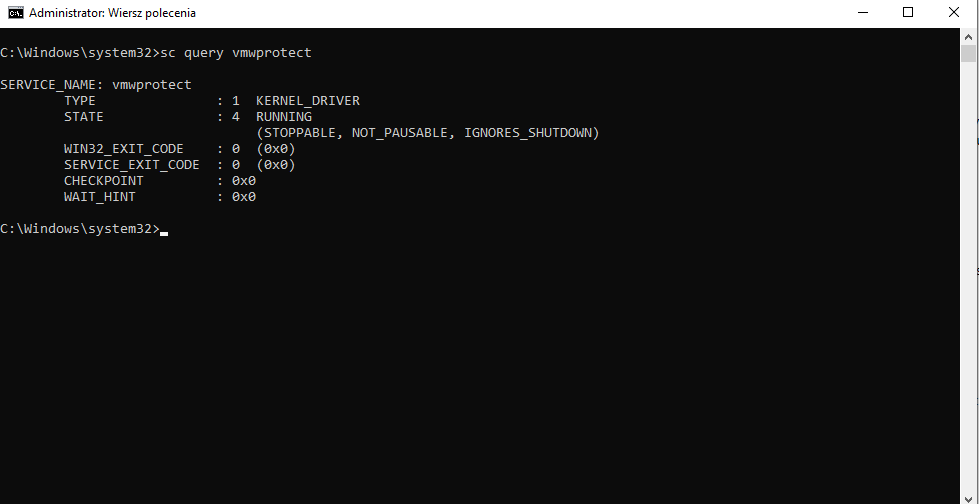

W celu weryfikacji można jeszcze uruchomić cmd i komendą sc query vmwprotect sprawdzić czy usługa działa.

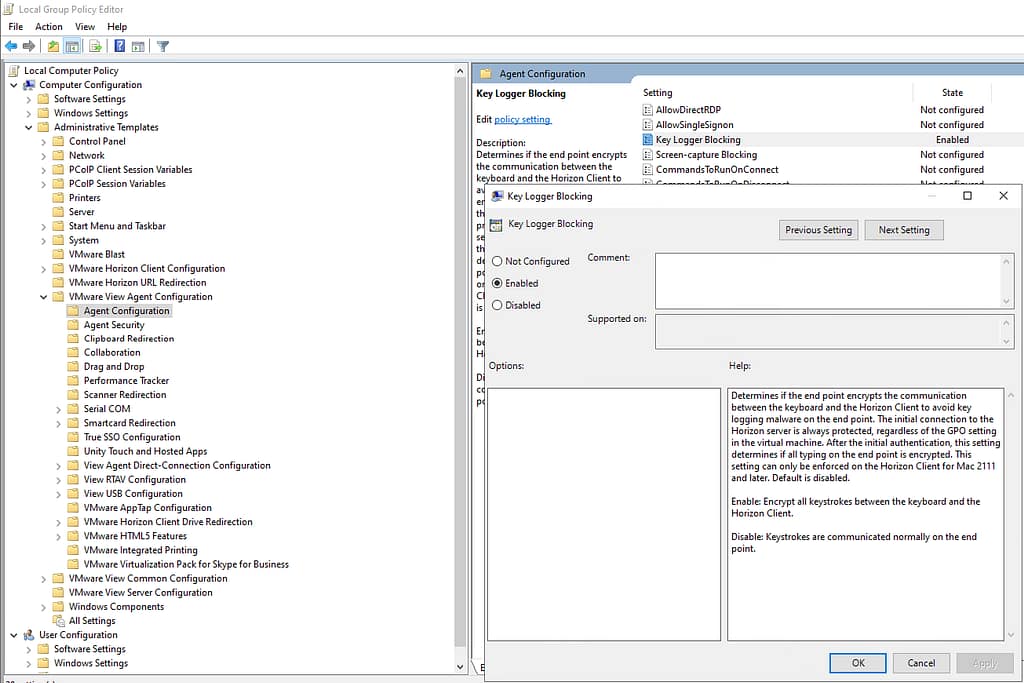

Konfiguracji wymaga również maszyna VDI lub serwer RDSH z zainstalowanym agentem, najlepszym rozwiązaniem jest utworzenie polisy GPO pod OU, w którym znajdują się maszyny. Szczegóły na temat ADMX dla środowiska Horizon można znaleźć pod adresem https://docs.omnissa.com/pl-PL/bundle/Horizon-Remote-Desktop-FeaturesV2312/page/ViewAgentConfigurationADMXTemplateSettings.html

W gałęzi Computer Configuration > Policies > Administrative Templates > VMware View Agent Configuration > Key Logger Blocking zaznaczyć Enable.

Po powyższej konfiguracji środowisko jest już gotowe do obrony przed złośliwym oprogramowaniem.

Czas na test!

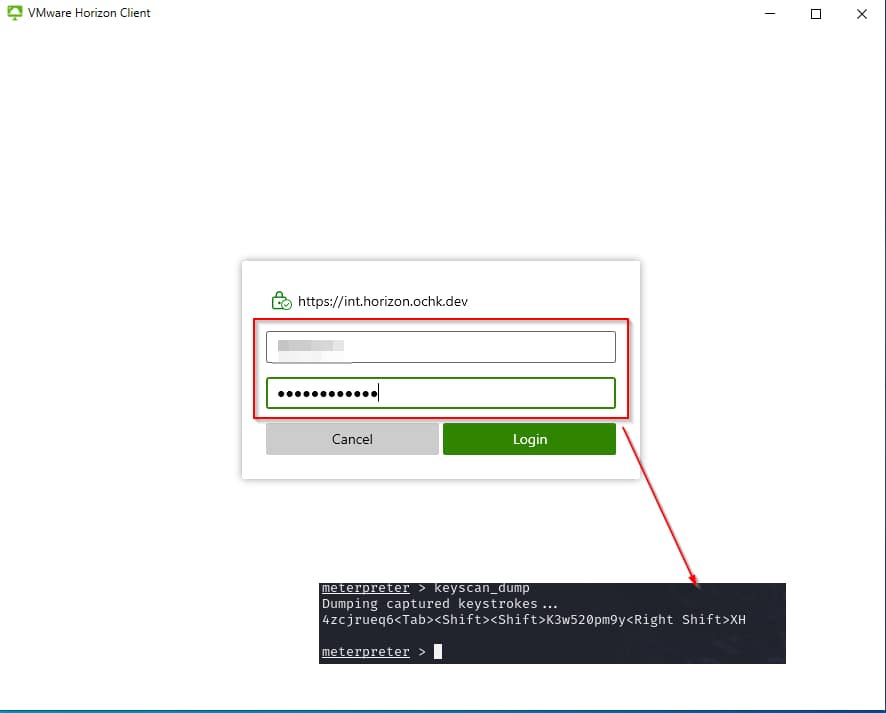

Pierwszy etap hasło domenowe, tak by user mógł podłączyć się do swoich zasobów.

User wpisał swoje dane a atakujący może zobaczyć tylko ciąg losowych znaków

Użytkownik uruchomił zdalną aplikację Word, wpisał jakiś tekst, a atakujący ponownie zobaczył ciąg znaków.

Jeżeli użytkownik uruchomi swój VDI i wpisze jakiś tekst, to atakujący zobaczy po swojej stronie puste pole:

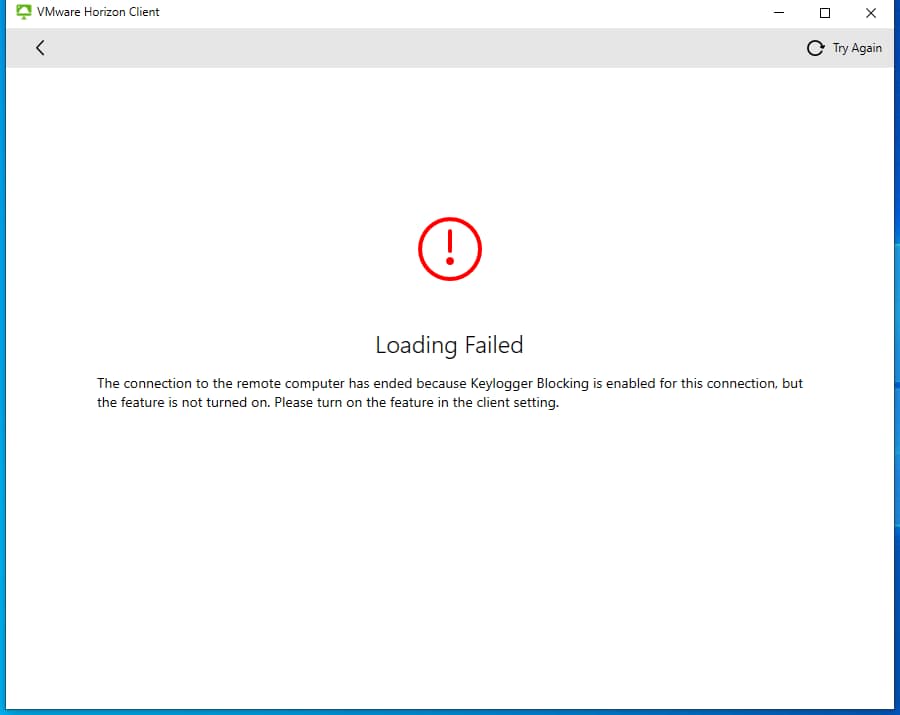

Jeszcze jedna ciekawa i ważna rzecz, oczywiście atakujący może być sprytny i wyłączyć usługę vmwprotect, co wtedy?

Użytkownik logując się i podając hasło coprawda zdradzi je atakującemu, ale przy urchomieniu aplikacji otrzyma komunikat, że nie może uruchomić aplikacji ponieważ funkcja Keylogger Blocking jest wyłączona, przez co użytkownik dowie się że jest coś nie tak i podejmie działania zgodnie z procedurą w Organizacji.

Podsumowanie

W artykule opisałem narastające zagrożenia cybernetyczne związane z keyloggerami, które stanowią poważne ryzyko dla bezpieczeństwa danych użytkowników. W odpowiedzi na te wyzwania, VMware Horizon wprowadził zaawansowaną funkcję blokowania keyloggerów. Ta innowacyjna technologia efektywnie zabezpiecza wirtualne środowiska pracy przed nieautoryzowanym dostępem do poufnych informacji, która nie tylko chroni wpisywane dane, ale także wykrywa i reaguje na próby dezaktywacji usługi przez atakujących. Dzięki temu rozwiązaniu organizacje mogą znacząco podnieść poziom ochrony swoich wrażliwych danych.